En un momento actual en el que el dinero físico cada vez se usa menos y todo se hace con tarjetas y sistemas como Paypal o Samsung Pay (que nos permite pagar con el móvil), el riesgo de que nos roben los datos de acceso a la cuenta corriente o de la tarjeta de crédito es alto. Y de hecho en Estados Unidos se están enfrentando al hackeo no de páginas web, ordenadores, ni siquiera smartphones, sino directamente al pirateo y robo de información en los TPV o terminales de pago, aquellos que cuando pagamos en un establecimiento son en los que metemos la tarjeta de crédito.

PunkeyPOS

Los malware, un tipo de software que tiene como objetivo infiltrarse o dañar una computadora o sistema de información sin el consentimiento de su propietario, están a la orden del día por desgracia. Y el malware PunkeyPOS ha sido el responsable de un ataque en Estados Unidos que en el que PandaLabs, el laboratorio anti-malware de Panda Security, trabaja desde el mes de mayo dirigido a los TPV de restaurantes del país. En este proceso se ha desvelado una nueva muestra del malware “PunkeyPOS” capaz de dejar los datos de tu tarjeta de crédito al descubierto, algo así como robarnos la tarjeta sin sacarla siquiera de la tarjeta, ya que se quedan con lo que necesitan: el código y los datos.

PunkeyPOS se ejecuta perfectamente en cualquier sistema operativo Windows. Sin embargo, la idea original del mismo es ser instalado en TPVs para robar información sensible, como pueden ser números de cuenta, el contenido de las bandas magnéticas (tracks) de las tarjetas bancarias, etc. Su funcionamiento es bien sencillo, ya que por un lado instala un “keylogger”, encargado de monitorizar las pulsaciones de teclado. Por otro lado instala un “ram-scraper”, responsable de leer la memoria de los procesos que están en ejecución.

Partiendo de la información capturada, el malware realizará una serie de comprobaciones para determinar cuál es válida y cuál no. De las pulsaciones de teclado, Punkeypos solamente se queda con aquella información que pueda aparentar ser una tarjeta de crédito, ignorando cualquier otra. De la memoria de los procesos -obtenida vía “ram-scraping”- se interesará principalmente por los “tracks1/2”. Los terminales POS leen esta información de las bandas magnéticas de las tarjetas bancarias y puede ser utilizada posteriormente para clonar estas tarjetas.

A salvo en España

Una vez obtenida la información de interés, esta será transmitida de forma cifrada a un servidor web remoto que a su vez hace de comando y control (C&C). Para que la información de estas tarjetas no se vea/detecte con facilidad si se analiza el tráfico de red, ésta se cifra antes de su envío utilizando el algoritmo AES. La dirección del servidor de comando y control (C&C) puede obtenerse sin mucha dificultad a partir de las muestras de este malware mediante ingeniería inversa o analizando sus comunicaciones.

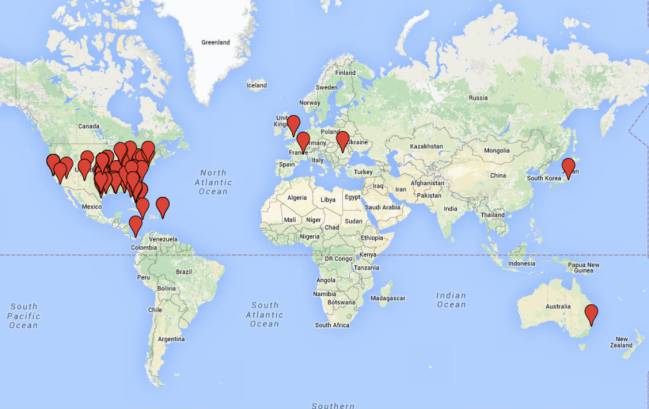

Como puede verse en la imagen superior del mapa, los puntos rojos son los lugares en los que se han podido geo localizar, aproximadamente, 200 terminales POS afectados por diversas muestras de este malware. Podemos comprobar cómo prácticamente todas las víctimas se encuentran en Estados Unidos, así que aquí en España, de momento, podemos respirar tranquilos.