Descubren casi 200 apps Android infectadas con Harly, un malware más dañino que Joker

Kasperksy alerta de un nuevo malware que se ha colado en la Google Play Store, un troyano que busca el dinero de los usuarios.

Joker y Harly… Ambos son peligrosos, ambos son dañinos y nos los querrías tener a tu lado. Pero no estamos hablando del dueto de villanos de DC -aunque la imagen de Harley Quinn se haya suavizado para ser una anti-heroína últimamente-, sino de dos malware relativamente nuevos que se han colado en la escena y están siendo muy usados.

En 2020, en pleno año de la pandemia, Joker infectó a más de 500 mil móviles de la marca Huawei. En noviembre de 2021, y a pesar de la seguridad de la Tienda Android, The Joker volvió a colarse en hasta 13 aplicaciones Android más, algunas de ellas con más de 100.000 descargas. Y después del regreso de Joker en julio del verano pasado, aquí tenemos a su reina: Harly.

El malware Harly de Android

Detectada desde 2020, según la compañía experta en antivirus Kaspersky, desde 2020, se han encontrado en Google Play más de 190 aplicaciones infectadas con Harly, y se estima que el número de descargas de estas aplicaciones es de 4,8 millones, “pero la cifra real puede ser aún mayor”. Aunque todas han sido retiradas de la tienda de Google.

Al igual que sucede con los troyanos Jocker, los troyanos de la familia Harly imitan aplicaciones legítimas. ¿Y cómo funciona? Los estafadores descargan aplicaciones corrientes que se encuentran en Google Play, insertan código malicioso en ellas y luego las vuelven a subir a Google Play con otro nombre. A veces, estas aplicaciones, además de contener código malicioso, también cuentan con las características que se enumeran en la descripción, por lo que es posible que los usuarios no sospechen de ellas ni las consideren una amenaza.

Más peligrosa

Aunque la capacidad de Jocker de infectar es alta, la de Harly es mayor. Como explican desde Kaspersky, la mayoría de los miembros de la familia Jocker son descargadores de varias etapas: reciben la carga útil de los servidores C&C de los estafadores. Pero los troyanos de la familia Harly son más auto-suficientes, ya que “contienen toda la carga útil dentro de la aplicación y utilizan diferentes métodos para descifrarla y ejecutarla”.

Como ocurre con otros troyanos suscriptores, Harly recopila información sobre el dispositivo del usuario y, en particular, sobre la red móvil. El teléfono del usuario cambia a una red móvil y luego el troyano le pide al servidor C&C que configure la lista de suscripciones a las que debe registrarse. Al final, el usuario adquiere una suscripción de pago sin darse cuenta.

Otra característica importante de este troyano es que puede suscribirse no solo cuando el proceso está protegido por un código que se recibe mediante un mensaje de texto, sino también cuando está protegido mediante una llamada telefónica. En este último caso, el troyano llama a un número concreto y confirma la suscripción.

En Tailandia, de momento

Noticias relacionadas

De momento, Harly está pegando fuerte en Tailandia, y por lo que se sabe actualmente, el malware sólo está configurado para trabajar con proveedores locales de telecomunicaciones tailandeses. Sin embargo, si los delincuentes deciden reconfigurar Harly para que funcione con compañías de telefonía móvil de Estados Unidos o Europa, una modificación trivial y rápida, entonces la veríamos por aquí. Esperemos que eso no suceda.

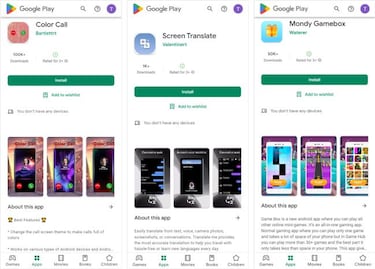

Aunque Kasperski no publicó la lista de las apps infectadas, aquí tienes más de una decena de ellas. Comprueba que no tengas ninguna instalada:

- Pony Camera - más de 500.000 descargas

- Live Wallpaper&Themes Launcher - más de 100.000 descargas

- Action Launcher & Wallpapers - más de 100.000 descargas

- Color Call - más de 100.000 descargas

- Screen Translate - más de 100.000 descargas

- Mondy Gamebox- más de 100.000 descargas

- Good Launcher - más de 100.000 descargas

- Mondy Widgets - más de 100.000 descargas

- Funcalls-Voice Changer - más de 100.000 descargas

- Eva Launcher - más de 100.000 descargas

- Newlook Launcher - más de 100.000 descargas

- Pixel Screen Wallpaper - más de 100.000 descargas