Joker infecta nuevas apps Android: comprueba que no las tienes

El malware ha vuelto de nuevo y hay hasta 100.000 posibles usuarios de Android con móviles infectados con Joker.

Hay malwares que no volvemos a ver una vez salen. hacen ruido y luego nadie quiere usarlos más. Pero hay otros que son tan efectivos y/o fáciles de conseguir/usar, que vuelven una y otra vez. Malwares como Joker, que de nuevo está aquí infectando aplicaciones Android.

En 2020, en pleno año de la pandemia, Joker infectó a más de 500 mil móviles de la marca Huawei. En noviembre de 2021, y a pesar de la seguridad de la Tienda Android, The Joker volvió a colarse en hasta 13 aplicaciones Android más, algunas de ellas con más de 100.000 descargas. ¿Adivináis quién ha vuelto, aparte de Alf?

Joker Malware

En un post de su blog, la compañía experta en soluciones de seguridad Pradeo ha alertado del regreso del malware. Joker está catalogado como un 'Fleeceware', ya que su actividad principal es suscribirse a servicios de pago no deseados o enviar SMS y/o realizar llamadas a números premium, sin que los usuarios lo sepan. Al utilizar el menor código posible y ocultarlo completamente, Joker genera una huella muy discreta que puede ser difícil de detectar. En los últimos tres años, el malware se ha encontrado escondido en miles de aplicaciones.

Y su versión de 2022, al igual que las variantes anteriores, también puede suscribir a los usuarios a sitios web que ofrecen servicios de pago, lo que significa que los usuarios se arriesgan a llevarse una gran sorpresa a final de mes cuando el extracto de su cuenta bancaria o tarjeta de crédito llegue al buzón.

Fleeceware

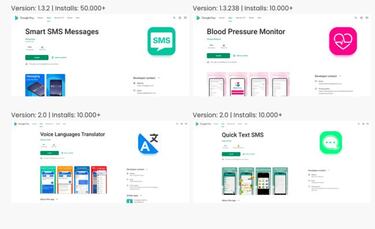

Pradeo ha identificado 4 nuevas aplicaciones maliciosas que contienen el malware Joker y actúan como 'droppers' para soltarlo en los móviles que las descarguen. Lo malo es que Joker ha vuelto a colarse en la Google Play Store, la tienda oficial de aplicaciones Android. Y en conjunto, las apps infectadas sido instaladas por unos 100.000 usuarios, lo que significa que estamos ante 100.000 posibles terminales infectados.

¿Cómo funciona el proceso de infección? Para saltarse los protocolos de autenticación de dos factores durante las compras in-app, las apps infectadas 'Smart SMS Messages' y 'Blood Pressure monitor' interceptan las contraseñas de un solo uso. Para ello, el primero se limita a leer los SMS y a realizar capturas de pantalla silenciosas, el segundo intercepta el contenido de las notificaciones. Las víctimas sólo se dan cuenta del fraude cuando reciben la factura de su teléfono móvil, potencialmente semanas después de su inicio.

Todas estas aplicaciones están programadas para instalar otras aplicaciones en los dispositivos de los usuarios, actuando como cuentagotas para transmitir potencialmente malware aún más peligroso.

Noticias relacionadas

Al investigar estas aplicaciones, "nos dimos cuenta de varios elementos que componen un patrón cuando se trata de aplicaciones maliciosas en Google Play, y que podrían ayudar a los usuarios a anticipar su naturaleza maliciosa":

- En la cuenta de sus desarrolladores sólo aparece una aplicación cada uno. Por lo general, una vez que son expulsados de la tienda, simplemente crean otra

- Sus políticas de privacidad son breves, utilizan una plantilla, nunca revelan todo el alcance de las actividades que pueden realizar las aplicaciones y están alojadas en una página de Google Doc o Google Site

- Esas aplicaciones nunca están relacionadas con el nombre de una empresa o un sitio web.

Apps infectadas con Joker

A continuación os ponemos el nombre de las cuatro apps infectadas, y justo después el de otras apps que también fueron infectadas previamente. Si tenéis alguna, borradla en el acto:

- Smart SMS Messages

- Blood Pressure Monitor

- Voice Languages Translator

- Quick Text SMS

- Beautiful Themed Keyboard

- All Wallpaper Messenger

- Angina Reports

- Moon Horoscope

- Color Message

- Safety AppLock

- Conveniente Scanner 2

- Push Message-Texting&SMS

- Emoji Wallpaper

- Separate Doc Scanner

- Fingertip GameBox