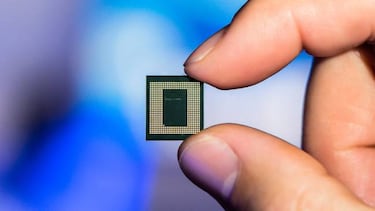

Millones de móviles en peligro por una nueva vulnerabilidad en los chips Qualcomm

Hasta 400 vulnerabilidades han aparecido en los chips de la compañía que exponen la seguridad de los smartphones.

El pasado mes de noviembre, la compañía de ciberseguridad Check Point descubría una vulnerabilidad crítica en los procesadores de Qualcomm. Y dada su extensión entre los fabricantes Android, esto significa que que afectaba a casi la mitad de los móviles del mundo. La vulnerabilidad se encontraba presente en Qualcomm TrustZone, una extensión de seguridad utilizada en los microprocesadores Corex-A de ARM, utilizados en un amplio número de sus procesadores para móviles incluyendo tablets también.

400 vulnerabilidades nuevas

9 meses después, la misma compañía Check Point ha descubierto 400 vulnerabilidades presentes en los procesadores de Qualcomm para smartphones que se han considerado como "críticas" y que exponen a los usuarios de los dispositivos a ser espiados. Qualcomm, una de las mayores proveedoras mundiales de chips para dispositivos, constituye más del 40% del mercado de la telefonía móvil, incluyendo smartphones de alta gama de marcas como Google, Samsung, LG, Xiaomi, OnePlus y más.

Una de las soluciones de terceros más comunes en el mundo del hardware de móviles es la unidad de Procesador de Señal Digital, comúnmente conocida como chips DSP. Un DSP es un sistema en un chip que tiene hardware y software diseñado para optimizar y habilitar cada área de uso en el dispositivo mismo, incluyendo:

- Capacidades de carga (como las características de "carga rápida")

- Experiencias multimedia, por ejemplo, video, captura de alta definición, habilidades avanzadas de AR

- Varias características de audio

En pocas palabras, "un DSP es una computadora completa en un solo chip" - y casi cualquier teléfono moderno incluye al menos uno de estos chips. En una reciente investigación llamada Aquiles, Check Point descubrió más de 400 piezas de código vulnerables dentro del chip DSP. Vulnerabilidades que podrían provocar lo siguiente en los usuarios de teléfonos con el chip afectado:

- Los atacantes pueden convertir el teléfono en una perfecta herramienta de espionaje, sin necesidad de que el usuario interactúe con él. La información que se puede extraer del teléfono incluye fotos, vídeos, grabación de llamadas, datos del micrófono en tiempo real, datos del GPS y de localización, etc.

- Los atacantes pueden hacer que el teléfono móvil no responda constantemente, haciendo que toda la información almacenada en este teléfono no esté disponible permanentemente. Esto incluyendo fotos, vídeos, datos de contacto, etc. En otras palabras, un ataque DDoS dirigido de denegación de servicio.

- El malware y otros códigos maliciosos pueden ocultar completamente sus actividades y volverse inamovibles.

La Caja Negra de un smartphone

Si bien los chips DSP ofrecen "una solución relativamente económica que permite a los teléfonos móviles ofrecer a los usuarios finales más funcionalidad y permitir características innovadoras, tienen un costo", estos chips introducen una nueva superficie de ataque y puntos débiles a estos dispositivos móviles. Los chips DSP son mucho más vulnerables a los riesgos ya que se manejan como "Cajas Negras" como las de los aviones, ya que puede ser muy complejo para cualquiera que no sea su fabricante revisar su diseño, funcionalidad o código.

Debido a la naturaleza de "caja negra" de los chips DSP, solucionar estos problemas es todo un desafío para los proveedores de telefonía móvil , ya que deben ser abordados primero por el fabricante del chip. Según Check Point, “gracias a nuestras metodologías de investigación y a las tecnologías de prueba de última generación […] nos permitió revisar eficazmente los controles de seguridad del chip e identificar sus puntos débiles”.

Noticias relacionadas

Por descontado “hemos puesto al día a los funcionarios gubernamentales pertinentes y a los proveedores de móviles con los que hemos colaborado en esta investigación para ayudarles a hacer que sus teléfonos sean más seguros”. Pero ahora la pelota está en el tejado de los fabricantes de móviles, que deben dar con una solución para los terminales afectados al tiempo que evitar que se repita el fallo en los nuevos smartphones que van a salir al mercado.

Según Yaniv Balmas, jefe de investigación de Check Point, “Ahora depende de marcas como Google, Samsung o Xiaomi integrar esos parches en la cadena de fabricación de smartphones, lo que implica que las vulnerabilidades aún permanecen activas”.