Como el troyano Triada infectó móviles Android en la misma fábrica de producción

Cibercriminales encontraron una forma de acceder a los terminales antes incluso de ser guardados en cajas.

Los hackers se buscan las vueltas para hacernos picar con falsos correos llenos de Phishing, con malware oculto en apps que han subido a Google Play Store logrando burlar las medidas de seguridad. Nos intentan hackear el Wi-Fi, colarnos virus, secuestrarnos equipos y sesiones con ransomware… Pero, ¿cuál sería el pirateo ideal, el hackeo perfecto? Pues el que hizo el grupo de hackers que usó el malware Triada, porque lograron infectar una gran cantidad de móviles Android… En la misma cadena de fabricación.

Infectados de fábrica

En 2016, los expertos de Kaspersky Lab descubrieron un nuevo malware en forma de virus móvil al que bautizaron como Triada, un troyano diseñado para instalar apps adicionales en los dispositivos que infectaba, provocando así ataques de SPAM en el terminal. Los mecanismos de seguridad Play Protect de Google se encargaron de eliminar la amenaza.

Pero lo que sucedió fue que Triada mutó, cambiaron su código base para permitir que este pudiera ejecutar de serie código en cualquier aplicación del sistema, independientemente de los permisos necesarios para ello. Esta puerta trasera afectó al SO Android en versiones anteriores a Android 6 Marshmallow.

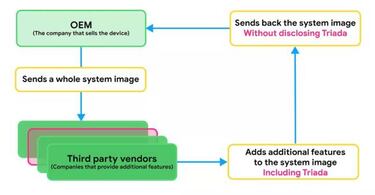

Aquí es donde todo se complica: normalmente, muchos de los fabricantes de móviles no tienen todo lo necesario para construir un smartphone por entero, ya sea hardware y/o software. Es por ello que dependen de Third Parties o Terceros, vendedores externos a ellos que les ayudan y crean lo que necesitan para que su móvil esté completo. El problema con Triada fue que sus creadores decidieron centrarse en estas compañías Third Parties, atacándolas para introducir su malware troyano y que este fuese a parar al móvil en la línea de producción, infectando al terminal directamente en la fábrica.

El culpable, un vendedor de China

Noticias relacionadas

¿Qué sucedió entonces? Pues que el troyano Triada se introdujo en la cadena de producción de algunos modelos de móviles Android, de manera que estos llegaron al mercado ya afectados por una puerta trasera que permitía infectar el dispositivo. ¿Quién fue el culpable de ello? Según Google, un vendedor procedente de China, identificado como Yehuo o Blazefire, fue el responsable de introducir la vulnerabilidad en la cadena de producción, infectando así todo el proceso.

Para solucionarlo, los expertos de Google trabajaron con los fabricantes de dispositivos y les proporcionaron instrucciones para eliminar la amenaza de los dispositivos y reducir la extensión de las distintas variantes de Triada a través de las actualizaciones automáticas 'over the air' (OTA). Aunque Google lo cuenta todo en su blog, en ningún momento entra en detalle de las marcas y/o modelos específicos de móviles que fueron infectados. Aunque según un informe de 2017, todos fueron marcas chinas como el Leagoo M5 Plus, Leagoo M8, Nomu S10, y el Nomu S20.