¿Cómo burlan los antivirus los hackers?

Una pequeña clase de informatica. ESET nos da una guía para crear una contraseña segura.

Casi todos los antivirus requieren de firmas estadisticas para reconocer los malwares conocidos, esto ha derivado en que sus creadores tomen herramientas para ofuscar el codigo de su software para ser omitido por dicha firma.

Existen dos maneras de ver esta sitación...

En primera instancia, la mejora de la experiencia del usuario durante su navegación en sitios web, desemboco en la compresion y protección del codigo fuente, que en la mayoria de los casos corria en Java Script.

La segunda va enfocada a su aplicación maliciosa, la cual encripta el codigo fuente para que se abra en cuanto el script sea ejecutado.

A continuación se muestra un ejemplo de lo anterior:

Cuando las aplicaciones .NET se vuelven el lenguaje intermediario para despues ser compiladas duranto el tiempo de ejecución, su codigo se expone casi a los mismo riesgos (desde el punto de vista del autor) de los lenguajes de scripting interpretados.

Se pueden descompilar los ejecutiables .NET en un codigo cercano al C#/VB original de manera casi sencilla. Pero no todos los metodos de ofuscación son maliciosos, se tiene registro de un sistema antifraude en distintos sitios bancarios, que se protege así mismo usando la combinación de ambos metodos.

¿Qué son los empacadores?

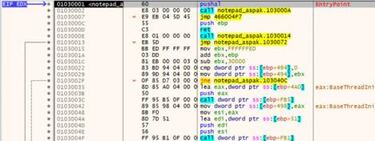

Llamados comunmente como empacadores o packer, su funció usual radica en que son archivos de auto extraccion, que además tienen un “cabo” desofuscador, que desofusca los compilados binarios para ir a su punto de entrada restaurado.

El binario original se recupera del proceso anterior, para realizar una reingenieria inversa. Es por esto que es facil de limitar su alcacnce apoyados en un punto de interrupción dentro un depurador poco despues de que la ejecución se transfiere al binario original.

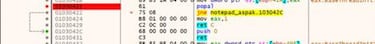

El UPX es uno de los empacadores más básicos que se utiliza en la actualidad, pero nacido en los 90’s no esta diseñado para una ofuscación exitosa. Tambien esta el ASPack, especializado en la seguridad y ofuscación en lugar de la seguridad; su peculariedad radica en su codigo de automodificación que hace dificil el uso de puntos de interrupción.

Empacadores basados en la visualización

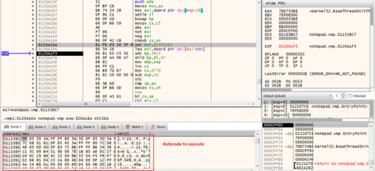

Este tipo de packers aumenta el tamaño del archivo, basado completamente en la visualización. Funcionan destruyendo el codigo original, para crear uno nuevo equivalente usando bytecode a la medida, ejecutandose en un usuario a la medida.

En sí el binario original jamas se restaura, permanece ofuscado durante su ejecución, sus desventajas son la lentitud de su lectura y su gran tamaño.

Ejemplo de este packer es el VMProtect, su desofuscación manual es complicada, hay que decodificar cada bytecode por cada binario protegido, ya que se generan de maner aleatoria cuando un binario se ofusca.

Noticias relacionadas

Con algo de paciencia es sencillo decodificar cada instrucción del bytecode ya que el stack basado en el traductor es muy sencillo.

Sin embargo VM Protect resulta no ser muy popular entre los creadores de malware, ya que Forcepoint Security creo un metodo para detectar binarios empacados con VMProtect, siendo adware y software fraudulento entre sus contenidos.