Un experto en seguridad encuentra un micro oculto en un dispositivo chino y emergen todas las dudas posibles

Un experto en informática y ciberseguridad revela un micrófono oculto en un aparato de acceso remoto a ordenadores fabricado en China.

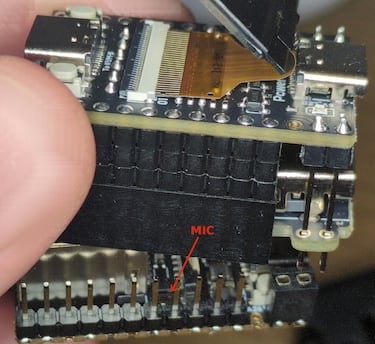

Un investigador esloveno ha realizado un hallazgo muy preocupante en un dispositivo de procedencia china. El NanoKVM de Sipeed es un aparato que permite controlar de manera remota ordenadores, una solución extendida en grandes multinacionales cuando el soporte técnico in situ no es una opción. No obstante, al abrir este artilugio, el experto en seguridad dio con un invitado indeseado que genera todo tipo de preguntas incómodas: un micrófono oculto.

Saltan las alarmas por un micrófono oculto en un dispositivo chino para controlar ordenadores de manera remota

A principios de 2025, el investigador esloveno Matej Kovacic realizó un descubrimiento inquietante que documentó de manera muy pormenorizada. Mientras utilizaba un NanoKVM de Sipeed, se percató de un comportamiento anómalo que no correspondía con las especificaciones técnicas del dispositivo. Los KVM —por sus siglas en inglés keyboard, video, mouse, o teclado, vídeo y ratón— son aparatos que suelen usar los técnicos informáticos en entornos de empresa para acceder de manera remota a PCs con los que así poder solucionar problemas de otros miembros de la organización de manera no presencial.

Al abrir el NanoKVM, Kovacic encontró un pequeño micrófono integrado que no estaba claramente mencionado por ninguna parte. Y, por si no fuese poco, el propio aparato ya venía con el software necesario para grabar audio. Esto abre la puerta a que un atacante, teóricamente, pueda activar el micrófono vía SSH, grabar sonido del entorno y enviar ese audio hacia otro ordenador de manera remota, por lo que se trataría de un dispositivo de escucha y vigilancia ilegal que podría utilizarse para espionaje industrial.

Por si no fuese lo suficientemente problemático y alarmante, el NanoKVM llegó al mercado con contraseñas predeterminadas, y el acceso SSH estaba habilitado con esas credenciales por defecto. Además, la clave de cifrado para proteger contraseñas del portal web está codificada y es idéntica en todos los dispositivos, lo que añade problemas de seguridad graves y potencialmente peligrosos y dañinos.

Y, para terminar de redondear las bondades de este artilugio, el NanoKVM se conecta periódicamente a los servidores de Sipeed, albergados en China, para descargar actualizaciones de código cerrado. Pero, dado que el mecanismo que verifica estas actualizaciones no comprueba la integridad del software, abre la puerta a la entrada de todo tipo de malware, lo que es un absoluto despropósito. Aun así, el dispositivo es de código abierto, lo que ha permitido que la comunidad implemente soluciones vía software libre —como Debian/Ubuntu—, para aplicar parches que tapen todas estas vulnerabilidades del sistema.

En definitiva, las advertencias de Kovacic con respecto al NanoKVM no son fruto de la paranoia, sino que están plenamente justificadas. Un micrófono oculto en un dispositivo cuyo propósito es ofrecer acceso remoto de bajo nivel no es un descuido menor, sino una señal inequívoca de que había intenciones ulteriores nada halagüeñas. Por mucho que existan parches comunitarios, la propia existencia de este componente encubierto —sumada a unas prácticas de seguridad risibles—, convierten al NanoKVM en un aparato a evitar a toda costa, máxime en un sector en el que la confianza entre grandes empresas y fabricantes de hardware es esencial.

Noticias relacionadas

Suscríbete al canal de MeriStation en YouTube: somos tu web de videojuegos y entretenimiento, donde podrás conocer todas las noticias y novedades sobre el mundo del videojuego, cine, series, manga y anime. Análisis, entrevistas, tráileres, gameplays, pódcast y mucho más. También te animamos a seguir nuestra cuenta de TikTok.

¡Síguenos en ambas plataformas y, si estás interesado en licenciar este contenido, pincha aquí!

Rellene su nombre y apellidos para comentar