Los hackers del gobierno chino que robaron a la NASA, IBM y en 12 países: El FBI los quiere

El FBI emite una orden de Busca y Captura contra los piratas.

La idea que muchos tienen en Occidente de un hacker es de un criminal que usa ordenadores y opera fuera de la Ley. Pero lo cierto es que hay diferentes tipos de hackers -aquí repasamos los tres tipos habituales. El verano de 2017 os descubrimos a Hidden Cobra, la unidad de élite de piratas informáticos del ejército coreano: un grupo de expertos informáticos entrenados para convertirse en cibercriminales con un jefe al que obedecer. Pero el Bureau 121 no es el único, y otros países como China tienen también sus grupos de élite. Esta es la historia del APT 10 y los dos únicos miembros que quedan en activo.

Ciber Ases

En 2006, un empleado de una fabricante americana de helicópteros recibió un correo de una compañía de Tecnología de Comunicaciones con el siguiente asunto “Problemas en la Antena del C17”. El email en sí, a todas luces verdadero, solicitaba que se abriera el archivo adjunto, un DOC de Word llamado ’12-204- Side Load Testing’. Y, al igual que en el guión de una película, un virus empezó a adueñarse de la infraestructura digital de la fabricante de helicópteros, con troyanos de acceso remoto personalizados y ‘keystroke loggers’ para robar nombres y contraseñas.

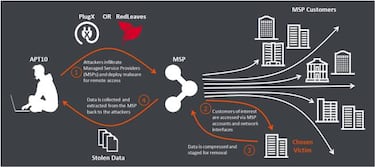

Los autores lograron acceso remoto, y además de una manera tal, que sus propios malwares evitaban ser detectados por los filtros de seguridad, ya que si uno de estos detectaba algo malicioso, los hackers simplemente cambiaban la dirección IP asociada y seguían con lo suyo.

La compañía hackeada era una MSP, una Proveedora de Servicios Dirigidos, que se dedican a brindar infraestructuras informáticas como almacenamiento de datos o gestiones de contraseñas a otras compañías de perfil más alto. Y por perfil alto hablamos de la NASA, IBM o incluso el ejército de los Estados Unidos. Los autores del ‘hack’ eran el APT 10, siglas de ‘Amenaza Persistente Avanzada’, el grupo de hackeo más efectivo que hay en China, y además patrocinado por el mismísimo gobierno chino. Un grupo que vio que era más efectivo hackear las MSP, ya que si accedes a sus bases de datos, tendrás vía libre al premio gordo: Las empresas para las que trabajan.

“El mundo, herr doctor. Quiero el mundo“

Desde ese hack en 2006 hasta este 2018, durante 12 años el ATP10 ha hackeado, robado datos, suplantado identidades, espiado, infectado y monitorizado a instituciones, bancos, compañías, gobiernos. Lo han hecho en todo el mundo, en 12 países -Brasil, Canadá, Finlandia, Francia, Alemania, India, Japón, Suecia, Suiza, Emiratos Árabes Unidos, Reino Unido y los Estados Unidos. Han hackeado a más de 45 compañías, robado “cientos de gigabytes“ de datos privados de centros como la NASA, IBM, HP, el Goddar Space Center, el Jet Propulsion Laboratory, el Laboratorio Nacional de Lawrence Berkeley y hasta a la Marina estadounidense. Entre sus logros se cuentan:

- Tres compañías de Telecomunicaciones y de Electrónica de Consumo

- Dos consultoras de Negocios

- Una compañía Farmacéutica

- Una compañía Minera

- Tres compañías manufacturadoras comerciales e industriales

- Una firma de Biotecnología

- Una compañía de Gas y Combustible

- Una suministradora de Vehículos

- Una compañía de Perforación

¿Su obra maestra? Hackear y acceder a 40 ordenadores de la Marina USA y robar números de la Seguridad Social, teléfonos, direcciones email y otros datos privados de más de 100.000 soldados. Pero precisamente tal racha y tiempo de actuación los puso en órbita de la justicia americana. De hecho, hace menos de dos meses, el 30 de octubre, el Departamento de Justicia de EEUU presentó cargos contra 10 hackers chinos conectados al APT10, incluyendo dos oficiales de inteligencia, por entre otras cosas robar “datos, propiedades intelectuales e información confidencial de negocios” sobre motores a una firma aeroespacial francesa y otra americana.

A la fuga

Noticias relacionadas

Tras acusar formalmente a 10 miembros del APT10, el FBI ha emitido una orden de Busca y Captura contra otros dos hackers que según el organismo de defensa también forman parte del grupo de ciberespionaje chino. Zhu Hua, conocido online como Afwar, CVNX, Alayos o Godkiller, y Zhang Shilong, alias Baobeilong, Zhang Jianguo o Atreexp, eran en apariencia dos trabajadores de la Compañía de Desarrollo de Tecnología y Ciencia Huaying Haitai, pero en realidad pertenecen al APT10 y durante 10 años han participado en los cibercrímenes y hackeos descritos arriba.

El FBI acusa a ambos de todo lo que hemos comentado, además de Conspiración para Cometer Intrusiones Informáticas, Fraude Informático y Robo de Identidad Agravado. Según el FBI, Hua y Shilong cometieron estos cibercrímenes bajo la dirección de la Oficina de Seguridad del Estado de Tianjin, un departamento del Ministerio de Seguridad del Estado de China. O lo que es lo mismo: estos dos hackers y sus compañeros del APT10 trabajaban para el gobierno chino, que durante 12 años ha hackeado a medio mundo. ¿Os imagináis un duelo entre el ATP10 y el Hidden Cobra coreano?