Cómo intentan sabotear las elecciones americanas con ciberataques

Google descubre a dos grupos de hackers que imitan al antivirus McAfee para atacar la campaña presidencial.

Con el 3 de Noviembre a la vuelta de la esquina, el día de las Elecciones USA 2020 a la presidencia del país está cada vez más cerca. Y para evitar que se repita el escándalo de 2016, en el que ‘actores’ extranjeros jugaron papeles importantes alterando el libre proceso democrático gracias a sus ciberataques, gigantes como Facebook están buscando blindarse.

Pero, a un par de semanas solamente, la cosa no es sencilla, porque parece que medio mundo intenta torpedear, o al menos ciberfastidiar el proceso.

Google TAG

Para quien no lo conozca, Google tiene un equipo especial llamado TAG, Threat Analysis Group, un equipo especializado de expertos en seguridad que trabaja para “identificar, informar y detener el phishing y la piratería informática respaldados por el gobierno contra Google y las personas que utilizan nuestros productos”. El TAG trabaja con los productos de Google para identificar nuevas vulnerabilidades y amenazas. Y cada cierto tiempo comparten “nuestros últimos hallazgos y las amenazas” en su blog oficial.

De cara a las próximas elecciones en EEUU, el TAG lleva meses identificando intentos de ataques de 'phishing' en torno a las elecciones presidenciales de Estados Unidos por parte de grupos de ciberactivistas iraníes y chinos, que en el caso de estos últimos incluso han llegado a hacerse pasar por el antivirus McAfee.

Iraq y China contra la democracia USA

En el pasado mes de junio, el equipo informó de la detección de intentos de phishing contra las cuentas de correo electrónico personales de los empleados de las campañas Biden y Trump por parte de los APT (Advanced Persistent Threats) chinos e iraníes respectivamente. El grupo de atacantes iraníes (APT35) y el grupo de atacantes chinos (APT31) atacaron los correos electrónicos personales de los empleados de la campaña con correos electrónicos de phishing con credenciales y correos electrónicos que contenían enlaces de rastreo.

El TAG asegura que “no hemos visto ninguna evidencia de que tales intentos hayan tenido éxito. Como parte de nuestro seguimiento más amplio de la actividad del APT31, también los hemos visto desplegar campañas de malware dirigidas”. De hecho, una campaña de APT31 se basó en el envío de emails con enlaces que en última instancia descargaban malware alojado en GitHub. El malware era un implante basado en Python -un lenguaje de programación de nivel alto- que utilizaba Dropbox para manejarlo, y que permitiría al atacante subir y descargar archivos, así como ejecutar comandos arbitrarios.

Cada pieza maliciosa de este ataque estaba alojada en servicios legítimos, haciendo más difícil para los softwares de protección digital confiar en las señales de la red para su detección. De hecho, en uno de los ejemplos los atacantes se hicieron pasar por el conocido antivirus McAfee. El objetivo eran incitar a instalar una versión legítima del software antivirus de McAfee desde GitHub, mientras que el malware se instalaba simultáneamente y de forma silenciosa en el sistema.

La advertencia de TAG

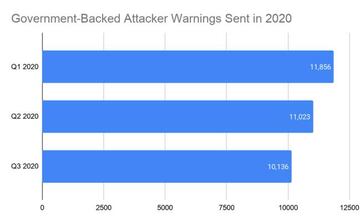

Cuando el TAG de Google detecta que un usuario es el objetivo de un ataque respaldado por el gobierno, “les enviamos una advertencia prominente. En estos casos, también compartimos nuestros hallazgos con las campañas y la Oficina Federal de Investigación. Este objetivo es consistente con lo que otros han informado posteriormente”.

En general, el TAG ha visto una mayor atención a las amenazas que representan los APT en el contexto de las elecciones de EE.UU. Las agencias del gobierno de EE.UU. han advertido sobre los diferentes actores de la amenaza, y “hemos trabajado estrechamente con esas agencias y otros en la industria de la tecnología para compartir pistas e inteligencia sobre lo que estamos viendo en todo el ecosistema”.

Poco después de que el Departamento del Tesoro de EE.UU. sancionase al miembro del Parlamento ucraniano Andrii Derkach por intentar influir en el proceso electoral de EE.UU, “eliminamos 14 cuentas de Google que estaban vinculadas a él”.

Operaciones coordinadas de influencia en YouTube

Hasta la fecha, TAG no ha identificado ninguna campaña de influencia coordinada significativa dirigida, o que intente influenciar, a los votantes de EE.UU. en las plataformas Google. Pero lo que sí ha detectado el TAG desde el pasado es una gran red de spam vinculada a China que intenta llevar a cabo una operación de influencia, principalmente en YouTube.

Esta red tiene presencia en múltiples plataformas, y actúa principalmente adquiriendo o secuestrando cuentas existentes y publicando contenido spam en mandarín como videos de animales, música, comida, plantas, deportes y juegos. Una pequeña fracción de estos canales de spam publicará luego videos sobre eventos actuales. Tales videos frecuentemente presentan traducciones torpes y voces generadas por computadora.

Los investigadores de Graphika y FireEye han detallado cómo se comporta esta red, incluyendo su cambio de publicar contenido en mandarín sobre temas relacionados con la respuesta de Hong Kong y China a COVID-19, a incluir un pequeño subconjunto de contenido en inglés y mandarín sobre acontecimientos actuales en los Estados Unidos (como las protestas en torno a la justicia racial, los incendios forestales en la Costa Oeste y la respuesta de los Estados Unidos a COVID-19).

Según Google, “hemos adoptado un enfoque agresivo para identificar y eliminar el contenido de esta red, por ejemplo, sólo en el tercer trimestre, nuestros equipos de Confianza y Seguridad terminaron más de 3.000 canales de YouTube. Como resultado, esta red no ha sido capaz de construir una audiencia. La mayoría de los videos que identificamos tienen menos de 10 visitas, y la mayoría de estas visitas parecen provenir de cuentas de spam relacionadas en lugar de usuarios reales. Así que mientras esta red ha publicado con frecuencia, la mayoría de este contenido es spam y no lo hemos visto llegar efectivamente a una audiencia real en YouTube”.