Así de fácil es hackear un silo de misiles americanos

Algunos de los ordenadores que lo componen no tienen ni antivirus para protegerlos.

Un misil balísitico es un misil sin alas ni estabilizadores (por lo general) que sigue una trayectoria predefinida que no puede modificarse una vez se le ha acabado el combustible. A cierto punto de su objetivo no pueden ser obligados a dar la vuelta, o estrellarse en otro lado. Y si hablamos de misiles balísticos intercontinentales, estos son capaces de recorrer distancias de más de 5.500 kilómetros, básicamente de un continente a otro. Protagonistas de la Guerra Fría y del escenario moderno armamentístico, y capaces de cargar con ojivas nucleares, sin duda son armas que dan escalofríos. Pero más aún lo que pasa con ellas en los Estados Unidos.

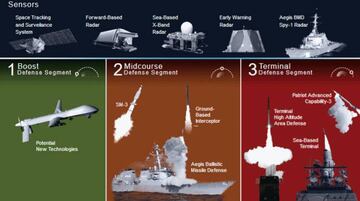

El BMDS americano

Si hablamos de armamento militar avanzado, sin duda hablamos de los Estados Unidos, uno de los países con mayor potencia de fuego y que más recursos destina a I+D. Es por ello que más absurda se vuelve la historia que la web ZDNet ha destapado justo antes de Navidad. Porque cuando uno piensa en el BMDS, el Sistema de Defensa de Misiles Balísticos de los Estados Unidos, en lo que menos se figura es que dicho sistema sea no un sistema informático poco seguro, sino un agujero de seguridad que pide a gritos ser hackeado.

Basándose en un informe publicado en abril de la división de Inspección General del Departamento de Defensa de los EEUU al que ZDNet tiene acceso, resulta que el BMDS es un paraíso para los hackers. La división militar ha encontrado fallos y problemas en cinco zonas elegidas al azar de las que componen el sistema de misiles balísticos USA, tales como:

Autenticación Multifactor

La autenticación multifactor o MFA es un sistema de seguridad que requiere más de una forma de autenticación para verificar la legitimidad de una transacción, combinando dos o más credenciales independientes como una contraseña, un token de seguridad y una verificación biométrica. Tres de las zonas elegidas del BMDS no la han implementado, y sus empleados usan sólo tarjetas de acceso y contraseñas, dos elementos fácilmente hackeables.

Vulnerabilidades sin corregir

Hablando como hablamos del sistema de defensa norteamericano de misiles, uno pensaría en que usa los sistemas informáticos de seguridad más avanzados… Pues no, porque de nuevo en tres de las cinco zonas investigadas de misiles se ha descubierto que hay vulnerabilidades informáticas que no han sido parcheadas en años. Y por años decimos que algunos bugs datan de 1990. O sea: hace 28 años que no se parchean.

Sin Antivirus

Como dice la expresión española “para mear y no echar gota“, hay al menos un equipo del sistema BMDS que ni siquiera usaba antivirus en su infraestructura informática de misiles. Bien es cierto que parte de esta red informática no estaría conectada a la Red, por lo que el antivirus parece que sobra, pero sin antivirus cualquiera que desee manipular de manera física el sistema no tendría mucho problema, porque no tendría antivirus que le fastidiase el acceso.

Servidores sin protección

Dos localizaciones de misiles también carecían de servidores cerrados y protegidos, lo que permitía que básicamente quien quisiera y tuviera conocimientos pudiese entrar y darse una vuelta por el sistema. Algunos oficiales ni se molestaron en cifrar los discos duros extraíbles y otros elementos. E incluso varias localizaciones del BMSD no tenían ni una buena red de cámaras de seguridad instaladas, dejando zonas sin cubrir.

Leyendo este informe parece un milagro que el arsenal balístico de los EEUU no se haya disparado por algún grupo hacker militar ruso, chino o de Corea del Norte. Sobre todo porque en octubre pasado surgió un informe de la Oficina de Contabilidad del Gobierno en el que se revelaba que casi todos los sistemas de armas del Pentágono son vulnerables a un ciberataque.